拜登强推的零信任,为何被视为安全上云的标配?

日前,美国总统拜登签署了《关于加强国家网络安全的行政命令》,命令提出向云技术的迁移应尽可能采用零信任架构,并要求所有政府部门在60天内制定实现零信任架构的计划。这是美国首次以行政命令的方式,明确要求用零信任迭代过时的联邦网络安全模型。

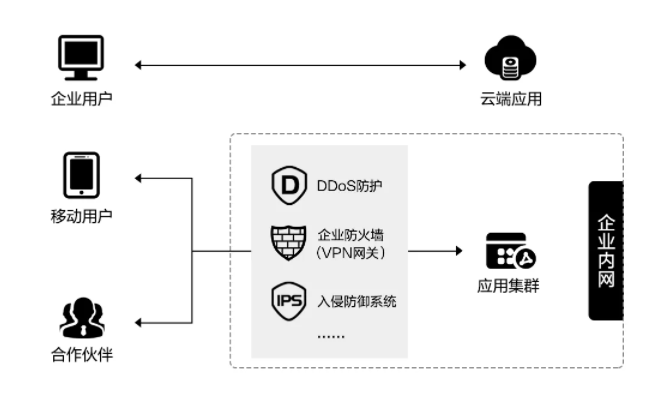

在传统基于边界的信任安全架构模型和信任模型下,基于本地IDC的公司内网被认为是可信任的网络环境,公司外的网络被认为是不可信任的网络环境,在两者的边界上部署防火墙、入侵检测等安全设备建立安全防线,能够有效对企业内网资产进行保护。

然而在企业业务加速上云的今天,迁移至云上的业务就不再位于企业本地内网的防护体系内,原先基于边界的安全架构失效,构建更高壁垒的网络安全架构成为企业上云的刚需。

传统防护思路下,企业上云的3大安全漏洞

- 云上业务的安全防护建设容易被忽视

云上业务若开放公网环境访问,同样面临着网络嗅探、端口扫描、DDoS攻击、SQL 注入、跨站脚本攻击等等安全威胁。然而,企业往往重点关注上云后业务系统功能的实现和与云环境的兼容性,忽视了对云端安全防护体系的同步规划建设。

2. 混合云架构安全管理繁杂困难

即便企业同步建设了云端安防体系,云端与本地两套安防产品来自不同厂家,拥有不同的功能模块、配置管理、策略管理等,使得运维管理工作复杂度成倍增加。管理不当同样会使安全产品不能起到有效的防护作用。

3. 用户访问权限过大

云上应用即使通过云服务商提供的VPN网关接入到企业云上内网,不暴露到公网环境,仍然与企业本地内网业务一样,面临用户在内网权限过大的隐患。VPN在提供远程接入便利的同时,也成为了不法分子穿过防火墙入侵内网的“捷径”。

在传统的边界信任模型下,一旦VPN网关被攻破,不法分子进入内网,就默认被信任。即便IT管理员根据人员角色设置访问权限,但进入内网的不法分子依然能够与非授权的业务系统建立网络连接,发动攻击。

零信任主动防御,云上云下安全无边界

针对传统防护思路的缺陷,零信任的设计理念恰恰就是“无边界安全”,不再以网络位置作为网络安全访问授权的依据,无论应用服务器在哪里,无论用户在什么时间、什么地点、使用什么设备,都必须通过动态的身份和访问管理过程,方能访问其权限内的数据。

零信任架构具备以下核心特征:

在零信任框架下,部署在本地和云上的应用能够共享统一的安全访问策略。并且由于应用均隐藏在安全网关之后,云上应用甚至无需另行建设对暴露端口的防护体系,也大大化解了混合架构下安防体系维护的复杂性。

相对于见招拆招应对来犯的网络攻击的被动防御方式,零信任安全为企业应用最小化攻击面,并解决用户权限过大的问题,可以说是一种主动防御。零信任与纵深防御体系配合,可形成“双保险”。

落地到可实操的的零信任产品方案,网宿SecureLink即是基于CSA软件定义边界(SDP)标准规范与零信任安全框架体系的一款企业远程访问安全接入产品。

SecureLink以身份认证与动态信任为基础,并整合了全链路传输加速能力,能够切实地为上云进程中的企业和组织提供更加安全、高效、易用的网络环境:

#1

支持零信任以身份为中心、网络隐身、最小授权、动态信任的核心特性,最小化攻击面;

#2

提供云上云下应用安全统一纳管,共享成套零信任安全,简化运维管理,业务扩展更敏捷;

#3

提供平台级抗DDoS、WAF防护,确保安全网关坚不可摧;

#4

搭载多重数据防泄漏技术,如数字水印、文档不落地、终端行为管控等,加固数据安全;

#5

依托网宿全球优质链路,已与多家主流云平台建立高速直连,访问更快、性能更强。

零信任安全是对传统网络安全防护思路的彻底变革。此次拜登为零信任的落地按下“加速键”,也印证了当前在向云与移动办公拓展的企业网络架构下,革新防御模式势在必行。

网宿SecureLink正是为助力企业和组织快速落地零信任而生,可满足包括企业上云、移动办公、视频会议、SaaS云办公、内网安全加固、上下游合作伙伴访问等在内的全场景安全访问需求。

.jpg)