Weblogic爆多个高危漏洞,网宿云WAF实时防御

事件回顾

2019年4月16日,Oracle官方发布了2019年4月重要补丁更新公告,公告链接如下:

https://www.oracle.com/technetwork/security-advisory/cpuapr2019-5072813.html

其中披露了Weblogic的多个漏远程代码执行漏洞,对应CVE编号为:CVE-2019-2658、CVE-2019-2646、CVE-2019-2645等;多个XXE漏洞,对应CVE编号为: CVE-2019-2647、CVE-2019-2648、CVE-2019-2649、CVE-2019-2650。此次更新的CVE列表链接如下:

https://www.oracle.com/technetwork/topics/security/public-vuln-to-advisory-mapping-093627.html

2019年4月17日,中国国家信息安全漏洞共享平台(CNVD)发布了关于Oracle Weblogic wls9-async组件存在反序列化远程命令执行漏洞的安全公告(CNVD-C-2019-48814),利用该漏洞,可在未授权的情况下造成远程命令执行,公告链接如下:

http://www.cnvd.org.cn/webinfo/show/4989

4月26日,Oracle官方针对此漏洞发布了修复补丁,该漏洞编号为CVE-2019-2725,公告链接如下:

https://www.oracle.com/technetwork/security-advisory/alert-cve-2019-2725-5466295.html?from=timeline

漏洞描述

Oracle官方此次发布的安全预警公告中的CVE-2019-2658、CVE-2019-2646、CVE-2019-2645等漏洞,涉及Oracle Weblogic Server核心组件WLS和EJB Container,恶意攻击者可以通过调用HTTP、T3协议攻击默认监听的7001端口,利用漏洞工具可实现远程代码执行效果,建议尽快更新补丁和采取相应缓解措施。

CNVD-C-2019-48814、CVE-2019-2725:部分版本Weblogic Server中默认包含的wls9_async_response.war和wls-wsat.war存在反序列化远程命令执行漏洞,Oracle官方于4月27日发布补丁,建议尽快更新补丁和采取相应缓解措施。

影响版本

Weblogic远程代码执行漏洞CVE-2019-2646、CVE-2019-2645影响以下版本:

Oracle Weblogic Server 10.3.6.0.0版本、Oracle Weblogic Server 12.1.3.0.0版本和Oracle Weblogic Server 12.2.1.3.0版本;

Weblogic远程代码执行漏洞CNVD-C-2019-48814、CVE-2019-2725影响Weblogic 10.X和Weblogic 12.1.3两个版本。

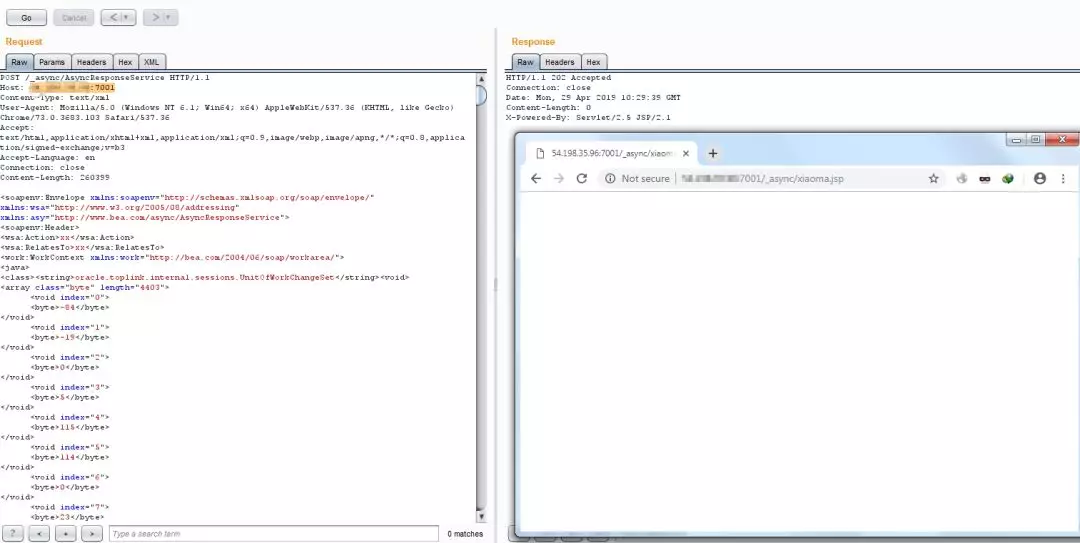

漏洞复现

CNVD-C-2019-48814、CVE-2019-2725漏洞绕过CVE-2017-10271补丁的测试结果如下:

修复建议

针对Oracle官方发布的2019年4月安全更新公告的多个CVE修复建议:

1 升级补丁,使用Oracle官方安全补丁进行更新修复:https://www.oracle.com/technetwork/security-advisory/cpuapr2019-5072813.html

2 如果不依赖T3协议进行JVM通信,禁用T3协议:进入Weblogic控制台,在base_domain配置页面中,进入安全选项卡页面,配置筛选器,在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则框中输入:* * 7001 deny t3 t3s,保存后生效。

针对CNVD-C-2019-48814、CVE-2019-2725漏洞的修复建议:

1 Oracle官方已推出安全更新,请参考以下官方安全通告下载并安装最新补丁:

https://www.oracle.com/technetwork/security-advisory/alert-cve-2019-2725-5466295.html

2 如果明确不使用wls-wsat.war和bea_wls9_async_response.war,建议删除并重启Weblogic。

3 升级本地JDK版本:因为Weblogic所采用的是其安装文件中默认1.6版本的JDK文件,属于存在反序列化漏洞的JDK版本,因此升级到JDK7u21以上版本可以避免由于Java原生类反序列化漏洞造成的远程代码执行。

4 通过访问策略控制禁止/_async/* 与 /wls-wsat/* 路径的URL访问。

网宿云WAF可实时防护

网宿云WAF已于漏洞公开后的第一时间更新防护策略,为平台客户实时抵御威胁。同时,网宿云安全已开通漏洞响应快速通道,受本次漏洞影响的网站,可以致电网宿科技7*24小时客服热线(400 010 0617),在网宿安全专家的指导下快速接入网站,立即启动防护。

网宿云WAF能够防护已知的各类漏洞,同时,还可以基于对大量监控数据的实时分析,可以第一时间发现并防护新出现的漏洞,保障网站底层框架的安全。

.jpg)