【漏洞预警】Thinkphp 5.0.*全版本远程代码执行漏洞

2019-01-11

ThinkPHP是一个快速、兼容而且简单的轻量级国产PHP开发框架,诞生于2006年初,原名FCS,2007年元旦正式更名为ThinkPHP,遵循Apache2开源协议发布,从Struts结构移植过来并做了改进和完善,同时也借鉴了国外很多优秀的框架和模式,使用面向对象的开发结构和MVC模式,在国内得到广泛应用。

事件回顾

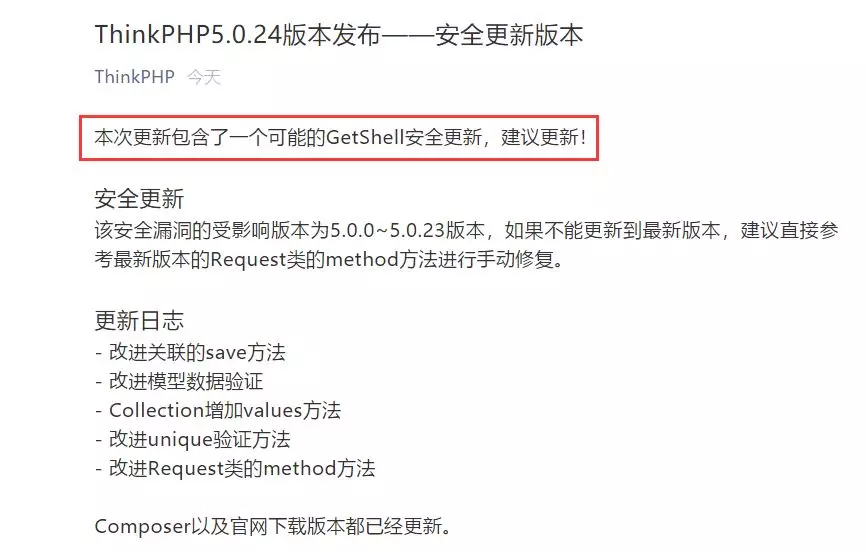

今天ThinkPHP官方发布了一个更新补丁

本次更新修复了一个高危漏洞,可造成远程命令执行。

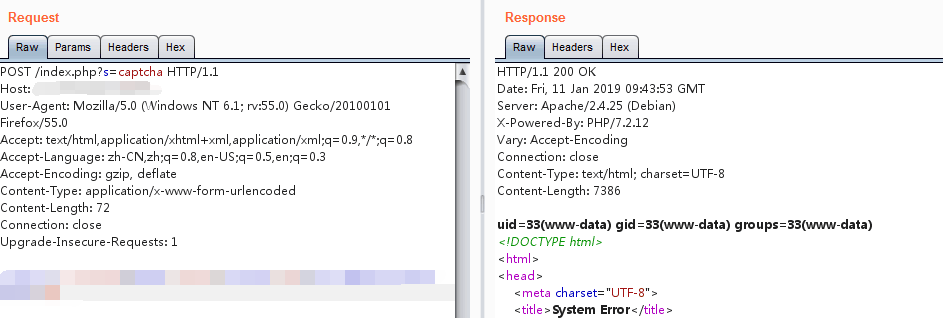

漏洞验证

影响范围

ThinkPHP 5.0.x ~ 5.0.23

网宿建议

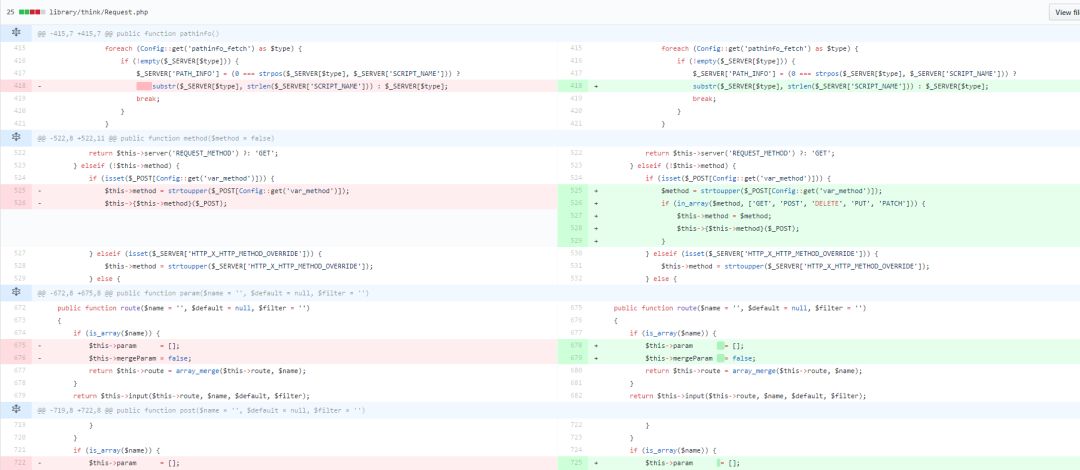

由于漏洞影响范围广,并且危害高,攻击者可利用此漏洞实现任意代码执行,网宿建议及时更新 ThinkPHP到最新版5.0.24,或参考最新版本的 Request 类的 method 方法进行手动修复。

更新链接:

https://github.com/top-think/framework/commit/4a4b5e64fa4c46f851b4004005bff5f3196de003

网宿云WAF已于漏洞公开后的第一时间更新防护策略,为平台客户实时抵御威胁。同时,网宿云安全已开通漏洞响应快速通道,受本次漏洞影响的网站负责人可以致电网宿科技7*24小时客服热线,在安全专家的指导下快速接入网站,立即启动防护。

网宿云WAF能够防护已知的各类漏洞,同时,还可以基于对大量监控数据的实时分析,可以第一时间发现并防护新出现的漏洞,保障网站底层框架的安全。

本文内容的版权持有者为网宿科技股份有限公司(“网宿科技”),未经许可,不得转载。

.jpg)