IAM实例

更新时间:2023-09-26 17:49:58

使用系统策略

只读访问 wos 的权限

系统授权策略 “WSCloudWOSReadOnlyAccess”。

完全管理 wos 的权限

系统授权策略 “WSCloudWOSFullAccess”。

对创建者自己创建的云存储资源的完整操作权限

系统授权策略 “WSCloudWOSResourceCreatorAccess”。

使用自定义策略

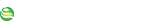

1、新建自定义策略后,可将自定义策略授权给指定用户

方法一:使用可视化配置新建策略

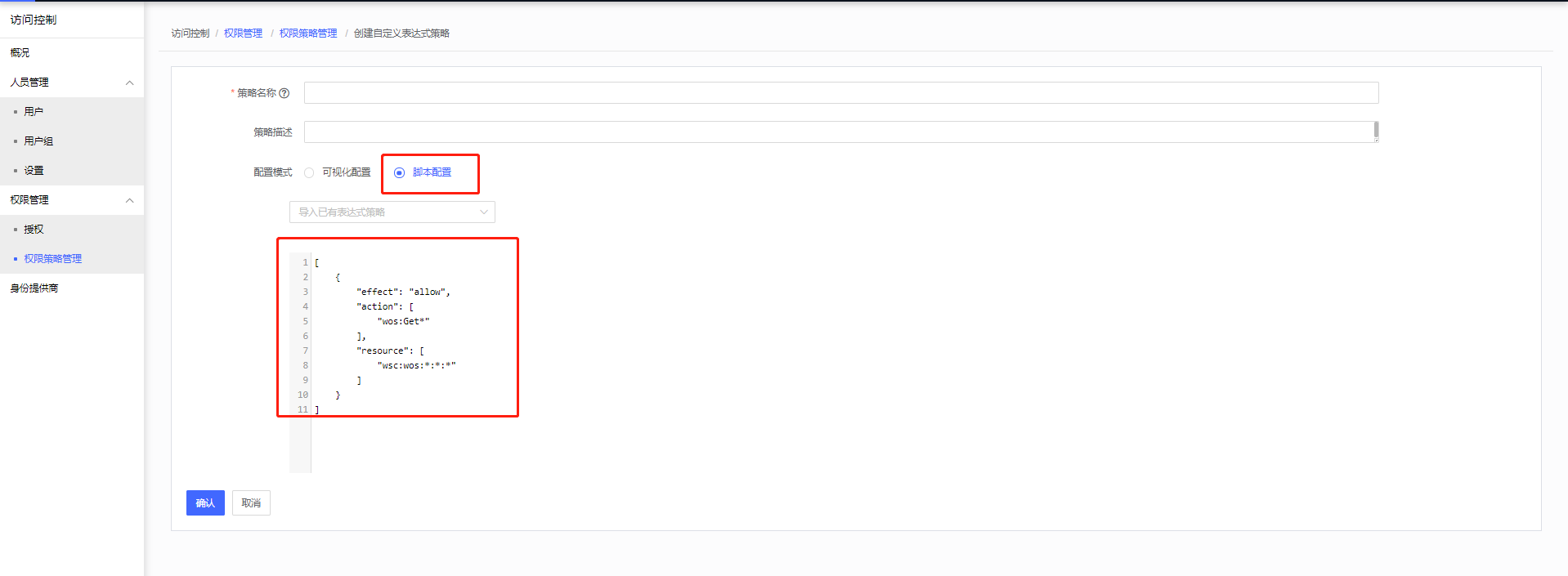

方法二:使用脚本配置新建策略

2、以下介绍几类常用的自定义策略

获取空间列表的权限

创建的授权策略样例如下:

[

{

"effect": "allow",

"action": [

"wos:Get*"

],

"resource": [

"wsc:wos:*:*:*"

]

}

]

注:使用控制台的子账号,都需要有获取空间列表的权限,否则可能无法正常使用控制台上的其他操作。

完全管理某个 Bucket 的权限

假设Bucket 名称为 “testbucket”。那么创建的授权策略样例如下:

[

{

"effect": "allow",

"action": ["wos:*"],

"resource": [

"wsc:wos:*:*:testbucket",

"wsc:wos:*:*:testbucket/*"

]

}

]

操作某个Bucket资源的权限

假设Bucket 名称为 “testbucket”,那么创建的授权策略样例如下:

[

{

"effect": "allow",

"action": ["wos:GetBucket"],

"resource": ["wsc:wos:*:*:testbucket"]

},

{

"effect": "allow",

"action": [

"wos:PutObject",

"wos:GetObject",

"wos:DeleteObject",

"wos:AbortMultipartUpload",

"wos:ListParts"

]

"resource": [

"wsc:wos:*:*:testbucket/*"

]

}

]

WOS目录级别的权限

假设Bucket名称为“testbucket”,这个bucket下有一些目录,分别是photo、video、music;每个目录下又有分类目录。目录树结构如下:

testbucket(空间)

├── photo

│ ├── 2017

│ └── 2018

├── video

│ ├── 2016

│ ├── 2017

│ └── 2018 //授予此目录只读权限

└── music

├── 2017

└── 2018

假设我们需要授权一个子账号只读访问testbucket/video/2018/目录的只读权限。下面为大家介绍两种场景。

场景一:子账号知道所在文件的路径,只需要读取文件内容的权限,不需要列出文件的权限

这个场景的特点是子账号知道文件的完整路径,可以使用完整的文件路径直接去读取文件内容。通常我们会将这样的权限授予一个软件系统,系统中文件路径符合某种规则(比如文件名是员工工号)。

[

{

"effect": "allow",

"action": [

"wos:GetObject"

],

"resource": [

"wsc:wos:*:*:testbucket/video/2018/*"

]

}

]

场景二:子账号使用对象存储控制台访问目录testbucket/video/2018/

需要创建以下权限:

- 列出所有Bucket的权限

- 查看testbucket下所有资源的权限

- 操作testbucket/video/2018下资源的权限

[

{

"effect": "allow",

"action": [

"wos:GetService"

],

"resource": [

"wsc:wos:*:*:*"

]

},

{

"effect": "allow",

"action": [

"wos:GetBucket"

],

"resource": [

"wsc:wos:*:*:testbucket"

]

},

{

"effect": "allow",

"action": [

"wos:PutObject",

"wos:DeleteObject",

"wos:PutFolder",

"wos:PutMediaOperation"

],

"resource": [

"wsc:wos:*:*:testbucket/video/2018/*"

]

}

]

查看统计分析的权限

创建的授权策略样例如下:

[

{

"action": ["wos:GetBucketAnalysis"],

"effect": "allow",

"resource": ["wsc:wos:*:*:*"]

}

]